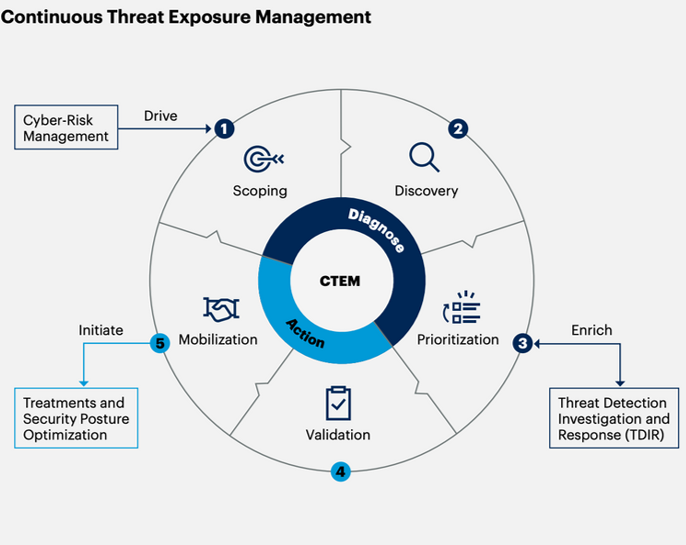

CONTINOUS THREAT EXPOSURE MANAGEMENT (CTEM)

Continous Threat Exposure Management (CTEM - Quản lý phơi nhiễm đe dọa liên tục) là phương pháp tiếp cận mới trong an ninh mạng.

CTEM là một chương trình giúp tổ chức hiểu rõ và quản lý các điểm yếu (phơi nhiễm) của mình một cách liên tục, thay vì chỉ kiểm tra định kỳ. Nó không chỉ tìm lỗ hổng kỹ thuật, mà còn ưu tiên khắc phục dựa trên rủi ro thực tế và góc nhìn của kẻ tấn công.

5 BƯỚC TRONG VÒNG ĐỜI QUẢN LÝ PHƠI NHIỄM

1. Xác định phạm vi (Scoping)

Lập bản đồ bề mặt tấn công bên ngoài và các rủi ro liên quan đến chuỗi cung ứng phần mềm và SaaS

2. Khám phá (Discovery)

Xác định tất cả các tài sản CNTT (bao gồm cả tài sản trên đám mây, on-premise và OT/IoT); Tìm ra lỗ hổng, cấu hình sai và Phân loại rủi ro

3. Ưu tiên (Prioritization)

Trường hợp nguy cơ bị khai thác thấp, có thể hoãn xử lý để tập trung cho rủi ro cao hơn (nếu không có đủ nguồn lực khắc phục)

4. Xác thực (Validation)

Khởi chạy các cuộc tấn công mô phỏng trên các điểm phơi nhiễm đã xác định để đánh giá hiệu quả của các biện pháp phòng thủ hiện có.

5. Huy động (Mobilization)

Các Nhóm khắc phục được huy động để xử lý các phơi nhiễm đã được xác thực hiệu quả, dựa trên điểm đánh giá mức độ nghiêm trọng. (VD: nhóm A chịu trách nhiệm khắc phục các phơi nhiễm có điểm nghiêm trọng từ 8-10)

CTEM TRỞ THÀNH XU HƯỚNG

Gartner dự đoán rằng: Đến năm 2026, các tổ chức ưu tiên đầu tư bảo mật của họ dựa trên chương trình CTEM sẽ giảm được hai phần ba các vụ vi phạm.

CTEM THAY ĐỔI CUỘC CHƠI, BỞI:

01

Tập trung vào các mối đe dọa thực sự có ảnh hưởng, thay vì chạy theo mọi lỗ hổng một cách bị động

02

Xử lý được cả những lỗ hổng có thể vá và không thể vá

03

Xác thực mức độ ưu tiên khắc phục từ góc nhìn của kẻ tấn công

04

Nhấn mạnh vào xác thực ~ Thay vì dựa vào đánh giá lý thuyết về lỗ hổng, CTEM kiểm tra khả năng phòng thủ thực tế của tổ chức trước các cuộc tấn công mô phỏng

CÔNG NGHỆ HỖ TRỢ

ASPM

Quản lý tư thế bảo mật ứng dụng

Giúp hợp nhất tất cả các lỗ hổng được tìm thấy trong các ứng dụng được phát triển nội bộ – nơi mà các điểm phơi nhiễm thường khó phát hiện, khó ưu tiên và xác thực

EASM

Quản lý bề mặt tấn công bên ngoài

Giúp liên tục xác định được những tài nguyên dễ bị tấn công, từ đó giúp việc ưu tiên và xác thực trở nên dễ dàng hơn.

CNAPP

Nền tảng bảo vệ ứng dụng gốc đám mây

Tự động phát hiện và ưu tiên các lỗ hổng trên đám mây, giúp duy trì khả năng quan sát liên tục

DSPM

Quản lý tư thế bảo mật dữ liệu

Giúp quản lý, giám sát và bảo vệ dữ liệu nhạy cảm dễ bị phơi nhiễm

SCA, DAST..

Các công cụ Kiểm tra bảo mật ứng dụng

Nhằm phát hiện lỗ hổng và điểm phơi nhiễm trong ứng dụng

BAS

Mô phỏng vi phạm và tấn công

Giúp thực hiện giai đoạn xác thực bằng cách giả lập các cuộc tấn công mô phỏng thực tế của kẻ tấn công.